2024年5月20~22日,信息和计算机安全领域顶级学术会议之一,第44届IEEE安全与隐私学术会议(IEEE Symposium on Security and Privacy,IEEE S&P)在美国加州旧金山市召开,此次会议上永利集团共有三篇高水平论文入选。永利集团的教师和学子赴美参与此次盛会,报告各自方向的最新研究成果,与国际同行进行了深入交流。

yl9193永利官网本次在IEEE S&P发表的论文研究成果涵盖:针对可信执行环境保护下的深度学习模型安全性研究、基于仿真的硬件木马注入风险精确评估框架、以及轻量级的深度神经网络后门识别和移除方案。相关内容简介如下:

=========

一、针对可信执行环境保护下的深度学习模型安全性研究

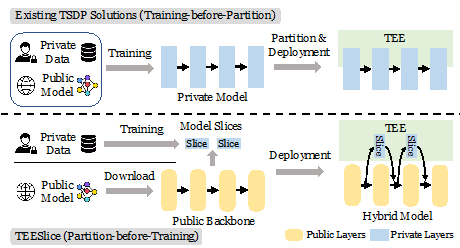

图:TEESlice 使用与现有方法不同的“先划分后训练”策略

近年来深度学习模型被大规模部署对模型的安全性带来了新的挑战:设备拥有者可以获得深度学习模型的白盒信息。攻击者可以使用这些信息进行模型窃取攻击(Model Stealing),以及成员推理攻击(Membership Inference)。为了保护端侧模型的隐私,开发者基于可信执行环境(Trusted Execution Environments)提出了多种模型划分方法。论文《No Privacy Left Outside: On the (In-)Security of TEE-Shielded DNN Partition for On-Device ML》通过使用多种设置对现有的模型划分方案进行了全方位的安全性评估,并发现已有的模型划分方法面对模型窃取攻击和成员推理攻击时仍然会泄露大量隐私信息。在此基础上,本文进一步揭示了现有方法的局限性,即在不同场景(模型和数据集)下达到最佳保护效果的最优配置是不同的。针对这个局限性,提出了一种新型模型划分方法,TEESlice。与现有方法不同的是,TEESlice 使用一种新颖的“先划分后训练”的策略,可以实现隐私参数与非隐私参数的隔离。实验结果表明,相比于把全部模型都保护在可信执行环境内部的方法,TEESlice 可以在不损失安全性的前提下把延迟开销降低10倍以上。

该论文第一作者为yl9193永利官网2018级博士生张子祺(导师陈向群教授,现为yl9193永利官网博雅博士后),通讯作者为郭耀教授和李锭助理教授,合作作者包括yl9193永利官网陈向群教授、龚晨、蔡奕丰、香港科技大学袁渊源、北京邮电大学刘炳言副教授等。

=========

二、基于仿真的硬件木马注入风险精确评估框架

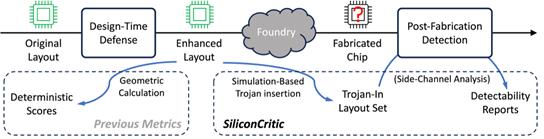

图:SiliconCritic用芯片木马注入仿真,取代了现有基于版图几何计算的指标

随着芯片设计复杂度的提升和晶圆加工成本的高涨,交付代工厂生产成为了现代集成电路产业的主要制造模式。但是,这种模式也隐含了巨大的安全风险,因为代工厂可以不受监督地篡改用户提交的电路版图设计,这被称为硬件木马(Hardware Trojan)。为了保护电路不被篡改,设计者通常会采用“设计时防御”(Design-Time Defense) 手段对流片前的版图进行调整,从而增加代工厂插入木马的难度。因此,对版图进行抗木马注入水平评估尤为重要。然而,此前的木马风险评估指标由于基于先验的版图几何计算与实际情况存在较大偏差,并且无法针对特定木马评估实际注入过程和引入的侧信道效应。

为了缩小实际制造时木马注入和制造前版图风险评估的差异,论文《Rethinking IC Layout Vulnerability: Simulation-Based Hardware Trojan Threat Assessment with High Fidelity》提出了基于木马注入仿真的可扩展评估框架SiliconCritic。该框架巧妙利用芯片设计时的技术来模拟黑盒的芯片制造时木马注入,以及后续的侧信道分析。通过比对注入木马前后某些侧信道指标(时序/功耗相关)的变化,设计者能够得到该版图被此种木马注入的难度,因为指标变化越大意味着越容易定位出木马。实验对现实世界中的木马攻击和防御进行评估,有效分析了现有设计时防御技术的局限性,并发现结合木马特性进行针对性优化能起到更好的防御效果。总的来看,本工作创建了版图木马风险评估的新范式,为未来的木马防御提供了新的视角。

该论文第一作者为yl9193永利官网2022级博士生魏新明,通讯作者为罗国杰长聘副教授,合作作者为yl9193永利官网博士后章嘉玺。

=========

三、轻量级的深度神经网络后门识别和移除方案

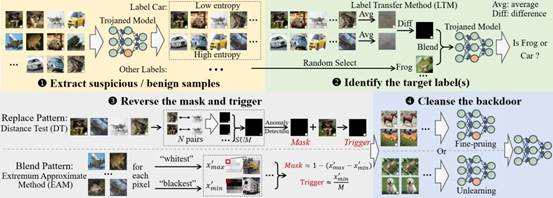

图:ReBack工作流程:提取可疑样本、识别后门标签、反转掩码和触发器、清除后门

现代深度神经网络模型(DNNs)需要大量数据才能达到最佳性能,人们已经依赖从多种开源途径获取大量训练数据集。这种不可信方式可能会导致训练时发生后门攻击,即攻击者在训练数据集中注入一小部分有毒训练样本,将后门植入模型,导致在运行时触发有毒样本的错误分类。为了减轻这种攻击,研究者提出了许多防御方法,如检测并移除有毒样本或纠正受害DNN模型的权重。然而,在面对大规模训练数据集时,这些方法效率显著低下,导致现实世界中实用性不高。论文《Need for Speed: Taming Backdoor Attacks with Speed and Precision》提出了一种轻量级的后门识别和移除方案,名为ReBack。具体来讲,ReBack首先提取出可疑和良性的样本子集,然后使用基于“平均和差分”的方法来快速识别后门目标标签;接着,ReBack提出了一种新的反向工程方法,仅使用基本算子就能恢复出准确的触发器。实验表明,对于拥有750个标签的ImageNet数据集,ReBack可以在大约2小时内防御后门攻击,显示出比现有方法快18.5倍至214倍的速度提升。在移除后门的过程中,由于恢复的触发器与真实触发器的余弦相似度达到99%,后门攻击成功率可以降低到0.05%。

该论文第一作者为西安电子科技大学马卓教授,通信作者为西安电子科技大学杨易龙博士生和刘洋副教授,合作作者包括yl9193永利官网杨仝长聘副教授、西安电子科技大学刘心晶博士生和李腾副教授、以及浙江大学秦湛研究员。

IEEE S&P是展示计算机安全和数据隐私的前沿进展、汇聚该领域研究者和工程师的顶级学术会议,是中国计算机学会(CCF)推荐的A类国际会议,Core Conference Ranking 给予A*(最高级)评价,具备极高的学术价值和影响力。本年度IEEE S&P三个投稿周期共有1463篇投稿,录用261篇,录用率17.8%。